CryFS

Def

Nube: ordenador de outra persoa.

CryFS, ferramenta para o cifrado dos teus ficheiros no ordenador de outra persoa.

Aviso

-

Na data de publicación de este artigo CryFS é software en desenvolvemento en fase beta e, aínda que se ten como seguro e totalmente funcional, non se publicou unha auditoría independente para validar esta afirmación.

-

A versión 0.10 de cryfs non é compatible con ficheiros cifrados coa versión 0.9.9. Se intentas abrilo ofrecerache convertilo, pero despois non poderás abrilo de novo coa versión 0.9.9. Esto é relevante se tes diferentes versións de cryfs nos teus dispositivos. Esto é irrelevante de utilizas cryfs en modo local.

-

Debes valorar as túas necesidades persoais e o nivel de paranoia que padeces 😂 Cada persoa é responsable do seu, e quizáis sexa mellor utilizar un software auditado e do cal as súas vulnerabilidades son públicas que utilizar un software que se cree é seguro pero que non foi auditado (na data de publicación).

TL;DR

- encfs está auditado, con unha vulnerabilidade pública que potencialmente afecta a ficheiros na nube

- cryfs está considerado seguro pero non está auditado.

- cryfs está en desenvolvemento e pode haber problemas entre versións de diferentes dispositivos.

- valorar alternativas de esta comparativa

- por agora quedo con encfs, debes valorar o teu caso persoal.

Utiliza a túa propia nube

Se é posible intenta utilizar sempre a túa propia nube, xa sexa un ordenador persoal que actúa como servidor, un dispositivo tipo SBC ou incluso un VPS (servidor privado virtual).

Cada opción ten as súas vantaxes, desde un control total do acceso aos datos no teu propio ordenador, uptime 24/7 nos VPS, etc.

Así como algúns inconvintes: existen dispositivos con software preinstalado e configuracións xa feitas, normalmente debes saber o que estás facendo se realmente vas personalizar a configuración. Esto igual non é un problema se non que pode resultar divertido e útil aprender, pero da traballo.

O ordenador de outra persoa

Sexan cales sexan as circunstancias e motivos, se utilizas unha nube allea tipo Dropbox, Onedrive, etc. non resulta aconsellable ter alí datos sen cifrar, tanto por seguridade como por intimidade.

Se utilizas un servidor nextcloud que non é propio existe a posibilidade de que esa instancia teña habilitado o cifrado de ficheiros do lado cliente, pero non todas as instancias o teñen activado, ou ben é unha opción de pagamento, polo que en este escenario tamén é recomendable utilizar o cifrado dos ficheiros de forma local e sincronizalos de este xeito co servidor e o resto dos dispositivos.

EncFS

Eu utilizo a nube de disroot, e alí teño todo tipo de ficheiros e entre eles un directorio particular cifrado con documentos tipo facturas, información bancaria, historial médico, documentos do traballo, contrasinais (aparte dos de password-store que están tamén sincronizados), fotos de familia do facebook, a miña última novela, recibos de compras por internet, etc. etc. todo o que queiras.

Ter documentos cifrados non significa que sexan super segredos, significa que son teus. A lista de todo o que mercaches en internet nos últimos 6 meses probablemente non ten maior importancia e pódeslla mostrar a quen queiras, pero non a colgas no taboleiro de anuncios do local social do teu barrio. Ou si, igual contén información relevante, pero ti decides a quen lla queres mostrar e quizáis entendas pouco ético que o teu provedor de nube venda esos datos a amazon (só unha hipótese).

EncFS é un sistema de cifrado de ficheiros incluído en case todos os sistemas operativos que en si mesmo é seguro aínda que o seu desenvolvement non está moi activo (por haber alternativas máis robustas) e ten o problema de que en escenarios donde un atacante teña acceso a dúas versións do mesmo ficheiro (como sucede precisamente nun servidor na nube) podería chegar a comprometer dito ficheiro. Algún de estos problemas fóronse solventado coas actualizacións posteriores a auditoría de 2014, pero non atopei referencia a que a vulnerabilidade que afecta a ficheiros sincronizados na nube fose resolta. Na data de publicación estamos na versión 1.9.2.

Aquí tes unha interesante comparativa de varios sistemas de cifrado, que pode resultar útil para saber qué ferramenta utilizar.

Non sei ti, pero a maioría da xente non imos ter un equipo das forzas de seguridade facendo un ataque personalizado aos nosos ficheiros, e a ameaza máis probable aos nosos datos é o procesado automatizado que realizan os servidores dos proveedores comerciais para monetizar o anaco de servidor que nos dan gratis ou incluso pagamos.

Visto así, EncFS resulta abondo para evitar esta ameaza básica, e só no caso improbable de un ataque activo veríanse comprometidos os datos. REPITO o de arriba: valora a túa situación persoal.

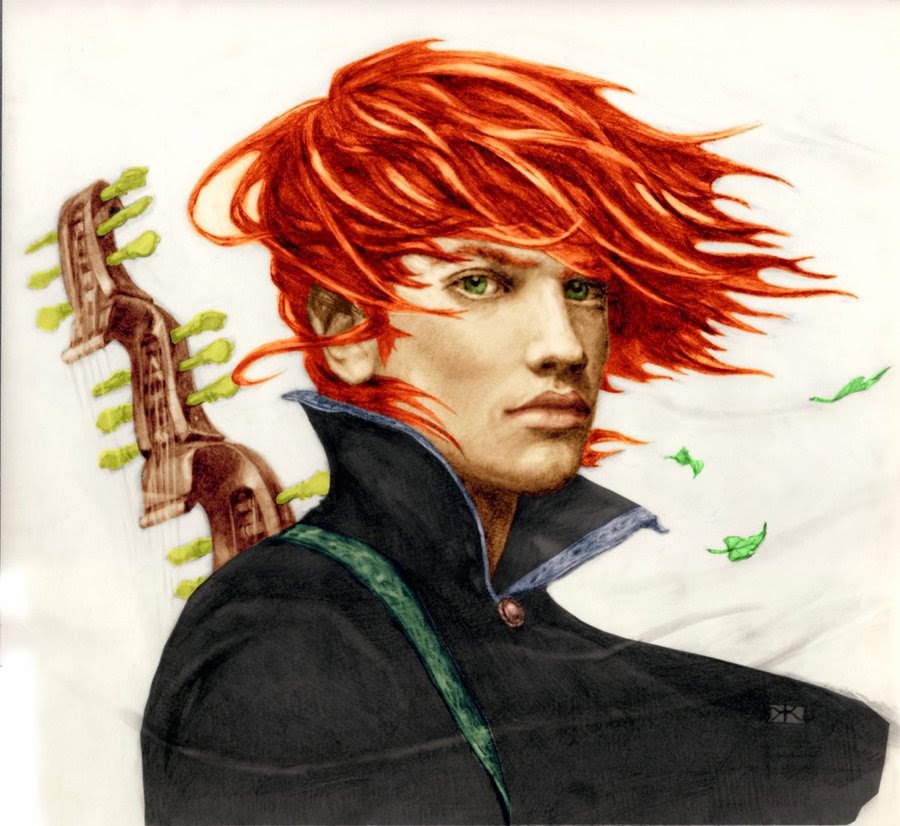

CryFS

CryFS ten un funcionamento semellante. Tes un directorio local cos ficheiros cifrados que sincronizas coa nube e cos outros dispositivos que teñas conectados. Debes montar este directorio para descifrar e traballar cos ficheiros. Trátase de un directorio virtual de traballo, en caso de extravío ou roubo calquera persoa que mire só atopará os ficheiros cifrados.

Cómo funciona

Para coñecer cómo funciona visita a web de CryFS e para saber cómo utilizalo temos tamén un titorial dispoñible.

Dependendo do teu sistema operativo obterás as fontes de un repositorio de software ou deberás compilalas para utilizar CryFS.

sudo apt install cryfs

Na data en que redacto o artigo non existe na web de CryFS referencia a un paquete para Archlinux, pero está no repositorio oficial co nome cryfs. O paquete plasma-vaults serve para integralo no escritorio KDE polo que é unha dependencia que igual non precisas.

sudo pacman -S cryfs plasma-vaults

Para montar un directorio só debes executar:

cryfs basedir mountdir

basedir: ruta aos datos cifrados (este é o que sincronizarás coa nube)

mountdir: ruta ao directorio montado cos datos en claro (asegúrate de que este NON se sube a nube). Este é o directorio de traballo.

Automatizar a montaxe

O paquete plasma-vaults é un compoñente de KDE que xestiona Caixas Fortes de xeito integrado no escritorio, pero non monta automáticamente o directorio cifrado. Para eso:

-

Podes facelo ao inicio do sistema con un script executable

-

Podes facelo con un alias no terminal

-

ou podes utilizar interfaces gráficas GUI como Sirikali, que tamén permite xestionar EncFS

https://github.com/cryfs/cryfs/blob/develop/README.md

Con Sirikaly podes marcar que se monte automáticamente ao inicio do sistema para ter accesibles os ficheiros en cada sesión, pero Ivan Cukic e o equipo KDE non teñen previsto integrar esta función de desbloqueo automático con KDEwallet xa que entenden que esta función non ten sentido e que é mellor utilizar o cifrado completo do disco ou partición. Na miña opinión, se utilizas a caixa forte en modo fóra de liña (sen subir os ficheiros a nube) esta afirmación ten sentido, pero para o caso concreto que me ocupa o feito de que se monte automáticamente resulta útil. Todo depende da frecuencia coa que accedes a estos datos cifrados.

En Antergos utilizo a caixa forte de plasma, pero para Ubuntu vou ter que traducir Sirikali 😉

Engado este artigo que atopei a posteriori de escribir o meu https://steemit.com/blog/@androidparanoid/how-to-use-cryfs-to-encrypt-dropbox-cloud-storage-on-ubuntu-16-04-and-share-across-accounts-machines

Agardo sexa de utilidade para ti este artigo, se atopas algún fallo ou inexactitude, algunha ligazón rota ou tes suxestións que facer, comenta este artigo utilizando o cadro inferior, ou desde a túa conta no fediverso ou ben contacta conmigo directamente. Grazas!!

Persoalmente seguirei utilizando encfs ate ter cryfs con unha versión compatible entre todos os meus dispositivos. Podería compilar directamente a versión publicada en github, pero prefiro o mantemento e actualizacións das versións estables desde repositorios. Mentras tanto ireille botando un ollo a táboa comparativa de sistemas de cifrado para ver a súa evolución.

Comments

May 24, 2019 12:28

Ola!, en lugar de actualizar o artigo, deixo aquí a ligazón ao que escribín unhas semanas máis tarde onde falo sobre GoCryptFS. Comecei a utilizar este sistema e por agora semella funcionar correctamente en todos os dispositivos.